1. Tenemos que hablar nuevamente

Nota: es importante que los estudiantes hayan completado la actividad de creación de modelos introductoria de este capítulo. Conviene realizar esta actividad en grupos medianos de seis a ocho estudiantes.

El instructor susurrará un mensaje complejo al primer estudiante de un grupo. Por ejemplo, el mensaje puede ser: “Se espera una tormenta de nieve mañana”. Se espera que suceda por la mañana, por lo que el horario de clases se retrasará dos horas. Por lo tanto, traigan la tarea”.

Ese estudiante le susurrará el mensaje al siguiente estudiante del grupo. Todos los grupos siguen este proceso hasta que todos los miembros de cada grupo hayan oído el mensaje susurrado.

Las reglas que debe seguir son las siguientes:

- Puede susurrarle el mensaje al compañero junto a usted por partes Y TAMBIÉN puede repetir las partes del mensaje después de verificar que ese compañero escuchó el mensaje correctamente.

- Se pueden verificar y repetir partes del mensaje (hacia la derecha O hacia la izquierda para asegurar la precisión de las partes del mensaje) en susurros. A un estudiante se le asignará la tarea de medir el tiempo total de la actividad.

- Cuando se haya transmitido el mensaje a todo el grupo, el último estudiante que escuchó el mensaje lo dirá en voz alta. Las pequeñas partes del mensaje se pueden repetir (es decir, se pueden reenviar) y el proceso se puede volver a iniciar para asegurarse de que TODAS las partes del mensaje se hayan entregado en forma completa y correcta.

- El instructor repetirá el mensaje original para comprobar que el mensaje se haya entregado correctamente.

2. Simulación de Packet Tracer: comunicaciones de TCP y UDP

El objetivo de esta actividad de simulación es proporcionar una base para comprender en detalle los protocolos TCP y UDP. El modo de simulación permite ver la funcionalidad de los diferentes protocolos.

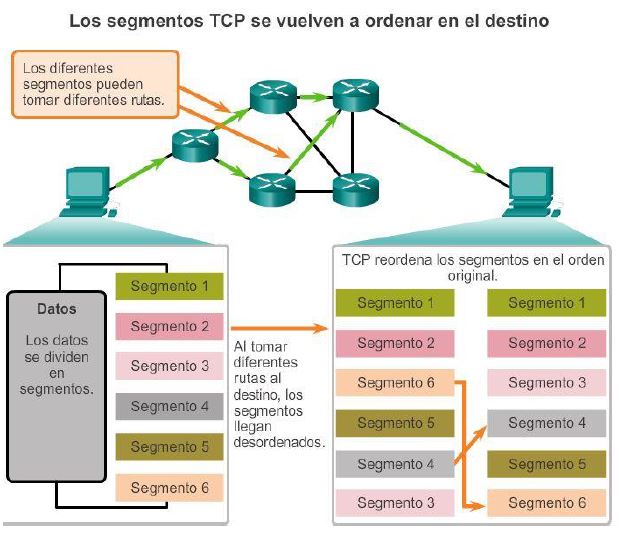

A medida que los datos se trasladan por la red, se dividen en partes más pequeñas y se identifican de forma tal que se puedan volver a juntar. A cada una de estas partes se le asigna un nombre específico (unidad de datos del protocolo [PDU, protocol data unit]) y se la asocia a una capa específica. El modo de simulación de Packet Tracer le permite al usuario ver cada uno de los protocolos y las PDU asociadas. Los pasos que se detallan a continuación guían al usuario en el proceso de solicitud de servicios mediante diversas aplicaciones disponibles en una PC cliente.

Esta actividad proporciona la oportunidad de explorar la funcionalidad de los protocolos TCP y UDP, la multiplexación y la función que cumplen los números de puerto para determinar qué aplicación local solicita o envía los datos.

3. Resumen

La capa de transporte proporciona servicios relacionados con el transporte de las siguientes maneras:

- La división en segmentos de los datos que se reciben de una aplicación

- La adición de un encabezado para identificar y administrar cada segmento

- El uso de la información del encabezado para reensamblar los segmentos de nuevo en datos de aplicación

- El paso de los datos ensamblados hacia la aplicación correcta

- UDP y TCP son protocolos de la capa de transporte comunes.

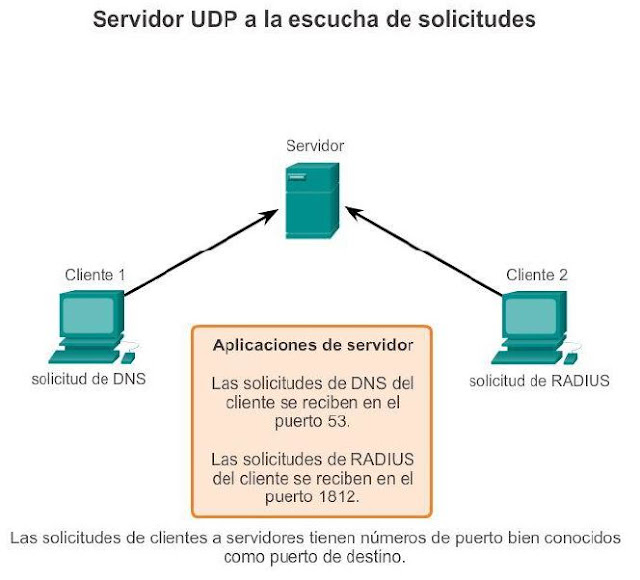

Los datagramas de UDP y los segmentos TCP tienen encabezados que se agregan delante de los datos, los cuales incluyen un número de puerto de origen y un número de puerto de destino. Estos números de puerto permiten que los datos se dirijan a la aplicación correcta que se ejecuta en la computadora de destino.

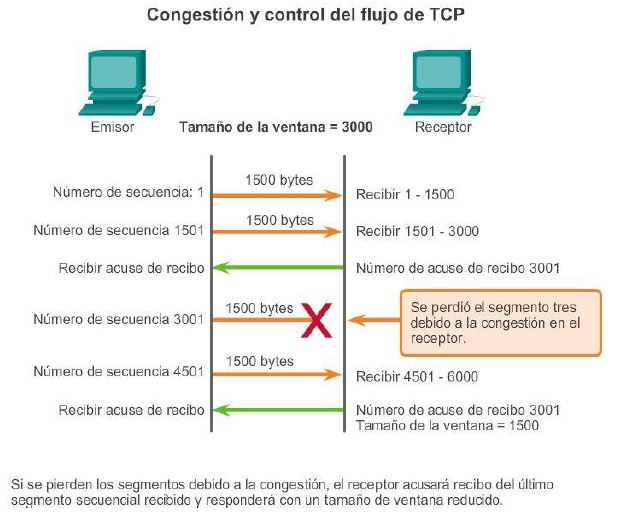

El TCP pasa datos a la red hasta que conoce el destino y está listo para recibirlo. Luego TCP administra el flujo de datos y reenvía todos los segmentos de datos de los que recibió acuse a medida que se reciben en el destino. TCP utiliza mecanismos de enlace, temporizadores, mensajes de acuse de recibo y control del flujo mediante mecanismo ventana dinámico para lograr la confiabilidad. El proceso de confiabilidad, sin embargo, impone una sobrecarga en la red en términos de encabezados de segmentos mucho más grandes y más tráfico de la red entre el origen y el destino.

Si se deben entregar los datos de aplicación a través de la red de manera rápida, o si el ancho de banda de la red no admite la sobrecarga de mensajes de control que se intercambian entre los sistemas de origen y destino, UDP es el protocolo de la capa de transporte preferido por los desarrolladores.

Esto es así porque UDP no rastrea ni acusa recibo de datagramas en el destino (solo envía los datagramas recibidos a la capa de aplicación a medida que llegan) ni reenvía datagramas perdidos. Sin embargo, esto no significa necesariamente que la comunicación misma no sea confiable; puede haber mecanismos en los protocolos de la capa de aplicación y servicios que procesen datagramas perdidos o retrasados si la aplicación tiene estos requisitos.

El desarrollador de la aplicación decide cuál es el protocolo de capa de transporte que más se ajusta a los requisitos de la aplicación. Es importante recordar que el resto de las capas cumplen una función en las comunicaciones de red de datos y afectan el rendimiento de estas.

Espero haber ayudado en algo. Hasta la próxima oportunidad!

Twittear